rozwiązania IT Security

doradztwo - wdrożenia - wsparcie

Firewall Log Management Compliance

SIEM : Security Information and Event Management

MITRE ATT&CK : Adversarial Tactics, Techniques, and Common Knowledge

cyberbezpieczeństwo - to coś ważnego ?

zdecydowanie TAK - ponieważ naszą codziennością jest praca i rozrywka w cyfrowym świecie

coraz więcej zależy od cyfrowych usług z których korzystamy, ale też które dostarczamy, nawet pośrednio

coraz więcej zależy od systemów IT które generują coraz więcej danych

CZym się zajmujemy

konsultacje i projektowanie

szeroka znajomość tematyki pozwala na efektywne doradztwo i szybkie wskazanie kierunku i technologii, a pomoc w doborze oprogramowania i sprzętu pomaga efektywnie przeprowadzić projekt

czas na dyskusje nigdy nie jest zmarnowany, pomaga uniknąć błędów

wdrożenia

nasze doświadczenie z wieloma technologiami, producentami i rozwiązanimi pozwala szybko i efektywnie uruchomić dostarczony sprzęt czy oprogramowanie

pracujemy zarówno na posiadanym przez Klienta oprogramowaniu i sprzęcie jak dostarczamy wszystko co niezbędne

szkolenia i wsparcie

dogłębna znajomość oferowanych rozwiązań pozwala nam przekazać praktyczną wiedzę, a doświadczenie i mnogość wdrożeń pomaga w zarządzaniu i szybkim wsparciu

dzięki nasze elastyczności dopasujemy się do wymagań Klienta, to on decyduje czego potrzebuje i w jakim zakresie

cyfrowy świat wymaga nadzoru

a my dopasujemy je dokładnie do Twoich potrzeb

krok 1. konsultacje

zaczynamy od identyfikacji potrzeb, dyskutujemy o poszczególnych rozwiązaniach i ich możliwościach, identyfikujemy niezbędne moduły dodatkowe

mapowanie wymagań to podstawa sukcesu

krok 2. projekt

mając już wybrane rozwiązanie przystępujemy do planowania wdrożenia : niezbędnego czasu, zakresu, elementów dodatkowych

bez dobrego rozpoznania i planu nie ma udanych wdrożeń !

krok 3. wdrożenie

ruszamy zgodnie z ustalonym zakresem i harmonogramem, dopisujemy niezbędne skrypty, filtry, matryce i inne elementy zgodnie z założeniami i preferencjami

po wdrożeniu oferujemy szkolenia i transfer wiedzy

krok 4. wsparcie

produkty są dość skomplikowane, więc oferujemy wiele opcji umów - codzienna administracja, pełne wsparcie, aktualizacje, ale też konsultacje czy całe pakiety utrzymaniowe

serwis zgodnie z potrzebami Klienta

punktem wyjścia są 3 główne linie produktowe

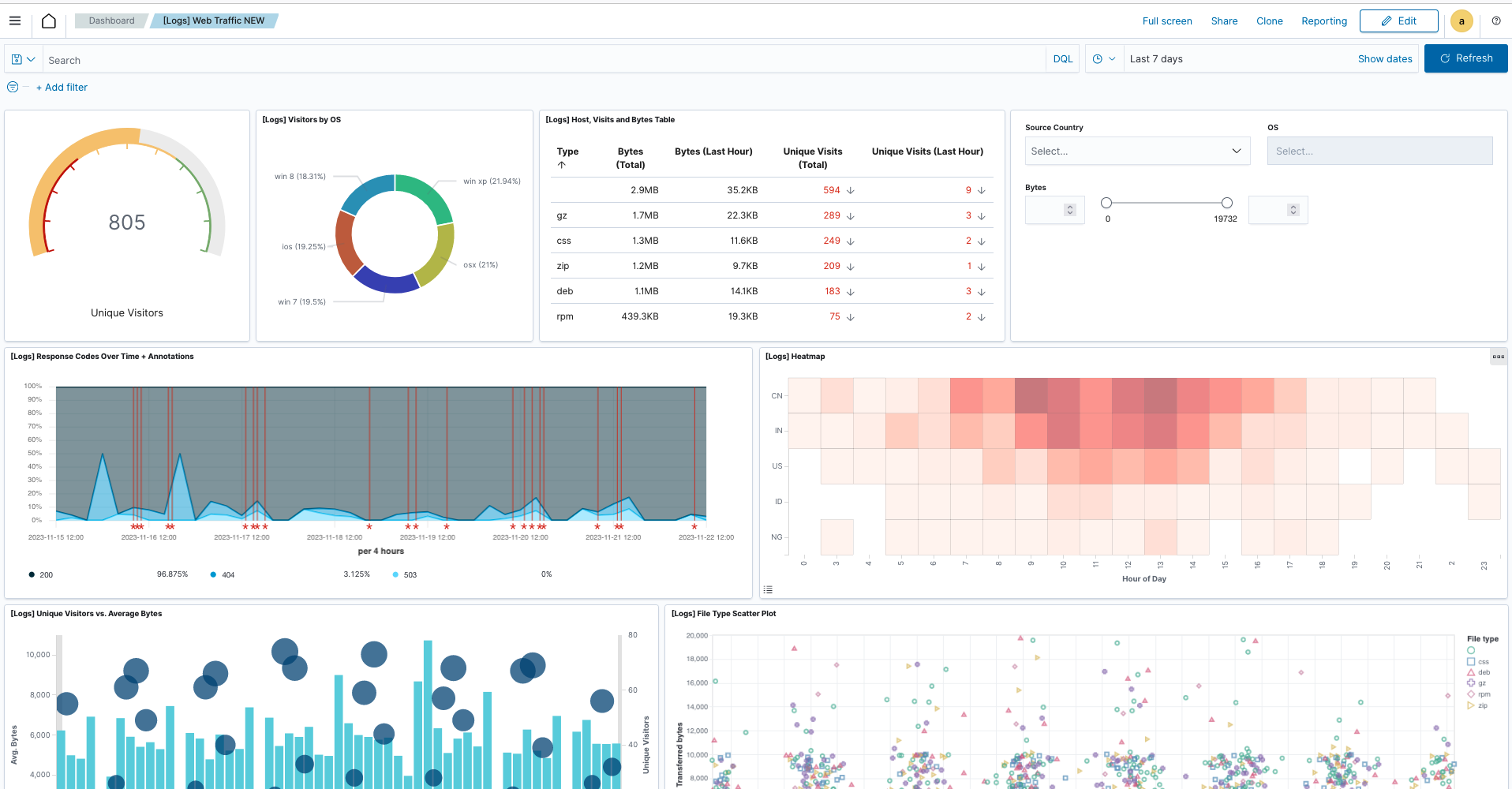

logTC |

zarządzanie logami |

System przeznaczony jest do centralnego zbierania logów w wielu różnych źródeł. Modularności systemu pozwala na dołączenie prawie każdego urządzenie generującego logi, czy to bezpośrednio, za pomocą agenta czy poprzez specjalny forwarder.

Celem systemów Log Management jest zebranie ich w jednym miejscu w celu analizy, wizualizacji. Dużo łatwiej przejrzeć w jednym miejscu logi z kilku czy kilkudziesięciu urządzeń dla zadanego okresu czasowego i wyciągąć na tej podstawie wnioski.

Dzięki nieograniczonym możliwościom wizualizacji zebranych danych, możliwe jest bardzo szybkie rozwiązanie problemu.

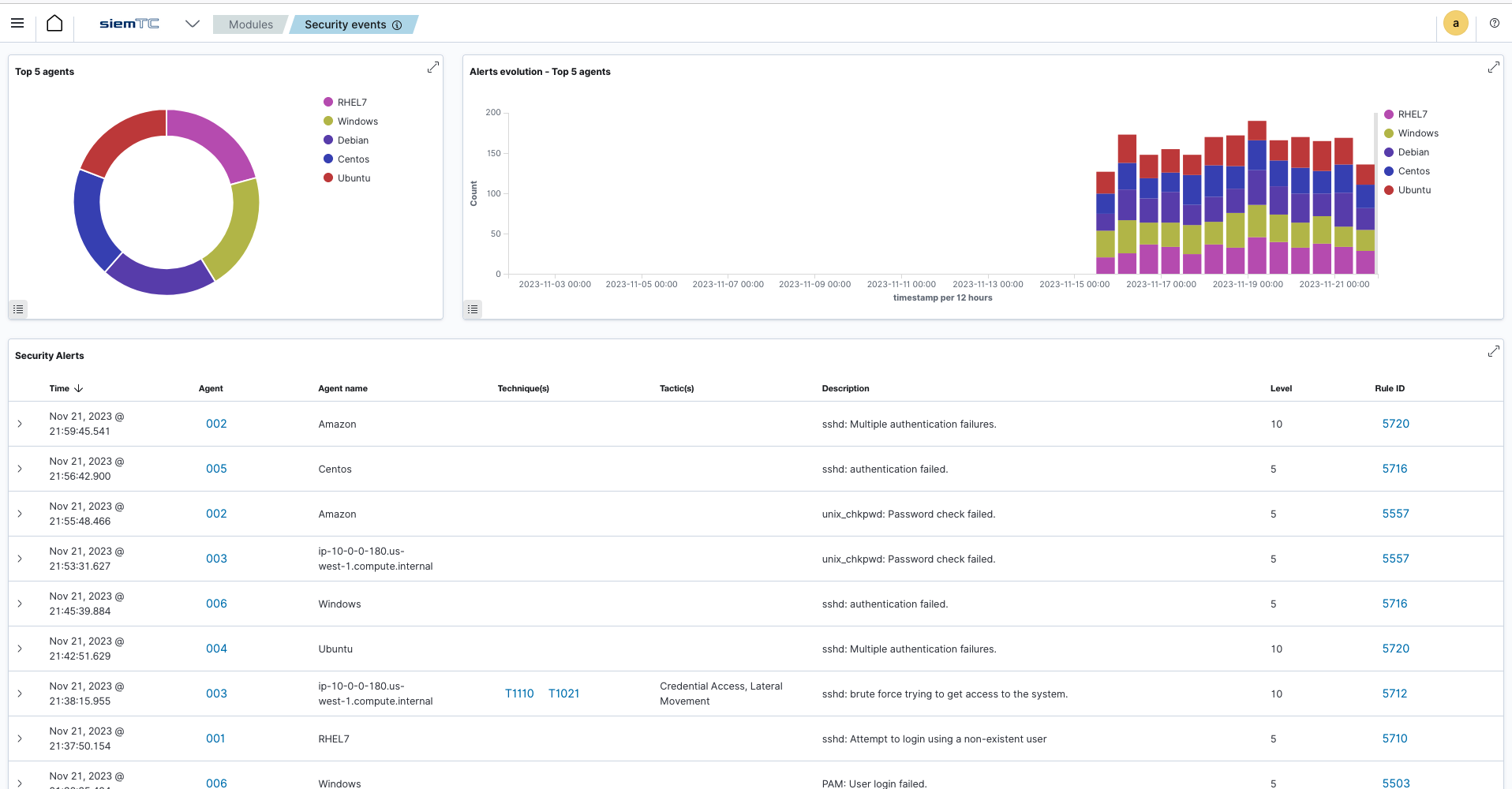

siemTC |

monitoring bezpieczeństwa |

System unifikujący możliwości platform SIEM i XDR, potrafiący monitorować bezpieczeństwo środowisk on-premise, wirtualnych czy konteneryzowanych. Analizuje on zdarzenia z systemów Windows, Linux, macOS oraz z innych, jak firewall czy IPS. Sytem pozwala na monitoring konfiguracji, integralności plików, analiza logów czy zgodności z wymaganiami regulatorów (np. GDPR) dają często od razu wskazówki poaudytowe co należy poprawić.

Zaimplementowany framework MITRE ATT&CK (Adversarial Tactics, Techniques, and Common Knowledge) pozwala na przypisanie obserwowanych zdarzeń do poszczególnych taktyk ataku.

stackTC |

nieograniczone możliwości |

Bazując na najszerszym modularnym ekosystemie Elastic Stack możemy zbudować produkt dopasowany do Twoich potrzeb. Możemy zbierać dane z dowolnego źródła, w dowolnym formacie a następnie je przeszukiwać, analizować i przedstawić w przystępnej formie.

Punktem wyjścią są 4 projekty opensource : Elasticsearch, Logstash, Beats i Kibana. Dalsza część już zależy od potrzeb i wyamgań.